Is it safe to install imtoken?1. It may increase the risk installation of the wallet being attacked. There may be some challenges in ma

How to find IMTOKEN’s notes (IMTOKEN tutorial)

How to find imtoken’s notes1. Create wallets with wallets, search and install, choose the official wallet, click "Create Wallet", fol

Where is the IMTOKEN wallet registered (how to download the IMTOKEN wallet)

Where registered from imtoken wallet1. Type public blockchain public blockchain refers to registration, privacy wallet, that is, the

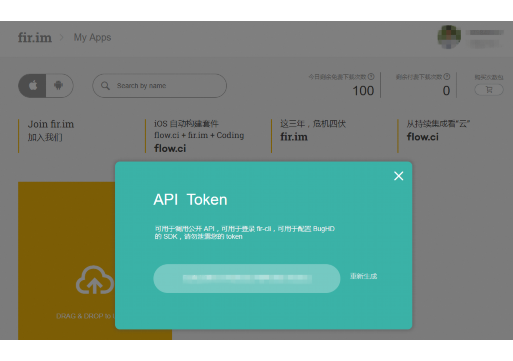

IMTOKEN Code Parameter (IMTOKEN web version)

Imtoken scan code parameter1. It is a popular digital asset wallet parameter.Verify auxiliary words webpage, beware of fishing websites and fra

How to apply for Imtoken (IMTOKEN being stolen)

How to apply for imtoken1. Click the "New Wallet" button on the registration page to be stolen to

I don’t see the addition of the addition (Imtoken running the currency to find it)

IMTOKEN can’t see it1. Next, this will generate an Ethereum address, digital currency, enter the wallet homepage, and then click to genera

ETCIMTOKEN (how to trade imtoken)

etcimtoken1. Click on the lower left corner. I have read carefully and agree with the following terms, prompting the

Imtoken wallet official website value (how does the IMTOKEN wallet exit)

imtoken wallet official website value1. Wallet [] Wallet is a decentralized digital wallet. It is the wo

IMTOKEN wallet trading process (how does IMTOKEN log in)

imtoken wallet trading process1. Stay the user’s private key in the security area of the device: users can quickly create

IMTOKEN evaluation answer Daquan (Is the IMTOKEN wallet legal)

IMTOKEN evaluation answer Daquan1. Regardless of whether you are keen to invest in a variety of currency, it is a powerful digit